経緯

先日、サーバーレスの勉強会イベントである「Serverless Meetup Tokyo #16」がオンラインで開催されました。

serverless.connpass.com

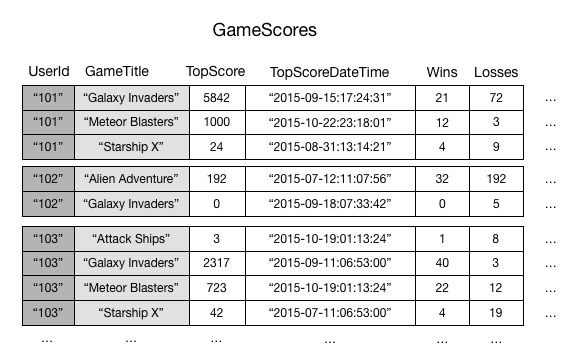

そしてこのイベントで、「AWS x Serverless Framework x QuickSightでIoTデータ可視化」という内容で、発表を行いました。(発表資料はslideshareで公開してます。)

www.slideshare.net本日は、その「Serverless Meetup Tokyo #16」で登壇した感想についての話です。

※「Serverless Meetup Tokyo #16」の配信内容は、下記「Serverless Community(JP)」の公式ページ内のYoutubeリンクから閲覧できます。

【参考】Serverless Community(JP) について

Serverless Community(JP) はサーバーレスアーキテクチャを用いたアプリケーションの構築における経験の共有を目的とした、コミュニティです。

ServerlessConf Tokyo および Serverless Meetups in Japan の実行組織でもあります。

serverless.connpass.com

開催までの話

- MS Ignite Tour Osakaで、株式会社Serverless Operationsの堀家さん(Serverless Frameworkのすごい人)のセッションに参加したことがきっかけで、「名古屋でサーバーレスイベントやりましょう」という話になる。

- では、まず東京のイベント(サーバーレス + IoT)に参加することに

- 今回ではAzureネタでの発表がほとんどらしいので、 AWSで何か発表しませんか?というお話を頂く

- じゃあAWS関連で発表しよう&東京のサーバーレス勉強会の雰囲気を肌で感じよう!

- 翌日は仕事休んで、ゆっくり東京観光でも...

と、思ってたんですけどねえ。

オンライン開催に変更

...まあ、新型コロナウィルスの影響もあり、オンライン開催に変更されました。

(最初は現地開催したいよね...という話もありましたが、最終的にはオンラインになりました)

残念ですが、こればっかりは仕方がないですね。

ちなみに当日ですが、

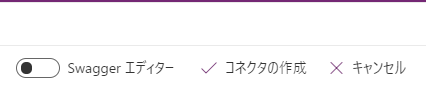

という内容でした。(ちなみに、発表者の間で、事前に配信テストなんかも行ってました。)

おかげで(?)当日は大きなトラブルにも見舞われず、イベント自体は(手前味噌ながら)大成功だった、と思っています。

実際にオンラインイベントで発表を行った感想&アドバイス

「聞いている人たちの感想&リアクションがない」ので、不安になる。

オンラインではリアルタイムに聞いている人のリアクションが分からないので「うまくいってるのか?」と、いろいろ不安になります。

(PowerPointを開くと複数ウィンドウがPowerPointで埋まるので、YouTubeとかTwitterを見られないんです)

これに関しては、イベント終了後のお話で「Power BI 王子」こと清水 優吾さんが「一例として、以下の方法がある」とおっしゃっており、実際おすすめです。

使用するアプリの操作が分からないので、何をしていいかわからない

これに関しては、本番でやらかしてしまわないよう、配信に使用するアプリ(今回ならZoom)の基本的な使い方は、あらかじめ押さえておくことをお勧めします。

特に下記あたりの機能は、あらかじめ確認しておいた方が良いです。

- マイクのミュート/ミュート解除

- カメラのON/OFF

- チャット機能

- 画面共有/共有の解除

オンライン会議の作法が分からない

これに関しては、やればわかる(し、多分経験者が教えてくれる)ので、あまり神経質にならなくてもよいとは思います。

少なくとも、下記の点あたりを押させておけばよいと思います。

- 他の発表者の方が発表中の時は、マイクはミュートにする。

- ガタガタしそうな場合(席を外す、物を探す...等)、マイクをミュートにする。

- マイクのミュート/ミュート解除の勘違いに気を付ける。

- うっかり何気ないつぶやきや、家族の会話がダダもれになったり...(経験者)

- 事前に家族に伝えておく。

- うっかり家族が入ってきたり、完全に油断した格好だったりすると...

- カメラをONにし続ける場合、何気ない動作もオンラインで映ってたりするので、気を付ける

まあでも「物は試し」というか「経験して慣れる」のが一番だと思います。

参加者(=見る&聴く側の方)へのお願い

YouTubeなど、配信アプリのチャット&Twitterへの(ハッシュタグ付き)ツイートを、バンバン書き込んでください。

- リアクションが見えるだけで、マジで不安が和らぎます。

- コメント&ツイートが多いと「反響があった」という点で、本当に嬉しいです。

ディスりはNG、でも意見は大歓迎

- 発表者も、その内容&関連項目について100%把握してる...とは限りません。

- むしろ、詳しい方の意見・見解を頂けると、すごく参考&勉強になります。

感想

ただでさえ参加者が多いイベントで、初めての登壇(=発表)がオンラインということで、めちゃくちゃ緊張しましたが、「やってよかった!」と本当に思ってます。

ただ聴く側ではなく、発表を行うことで、いろいろ経験になりますし、何よりアプトプットを行うことで「多くのインプットが身につく」という恩恵もあります。(これは本当にそう思いました)

最近では「DevRel(Developer Relations)」という考えもありますが、自分がアプトプットを行うことで、下記のようなメリットもありますので、本当に登壇・発表を行うことはお勧めだと思いました。

- 「自分」という技術者のアピール&PR(自分を知ってもらう)

- 自分を知ってもらうことで、多くの方々と知り合う&関係を持つことができる

- 知見を共有する&得ることができ、様々なソリューションに繋がる...など

機会があれば、また積極的にチャレンジしたいと思っています。

告知

上記「Serverless Meetup」イベントですが、「Serverless Meetup Tokyo #16」内でも私が発表した通り、名古屋でも開催します!

※名古屋では初めての「Serverless Meetup」イベントになります!

内容がそれなりに固まり次第、connpass上で公開します。

※【3/16 更新】公開しました!

(個人的には)クラウド&サーバーレスは、まだまだ名古屋ではそこまで浸透していない(オンプレがバリバリ現役)と思っているので、これを機会に名古屋でもクラウド&サーバーレス、及びそのコミュニティを広めたいと思っています。

みなさま、機会が合えば、ぜひよろしくお願いします!

- コロナウィルス(COVID-19)の影響により、connpassページの内容(開催日・開催方法など)が変更になる場合があります。ご了承ください。

- 変更が発生した場合、connpassページ、およびServerless Community(JP)公式Twitterアカウント(@serverless, ハッシュタグ#serverlessnagoya)より、随時連絡させて頂きます。

それでは、今回はこの辺で。