はじめに

お久しぶりです。

前々回のAWS Summit 2023のブログでも少し触れたかもしれませんが、AWSソリューションアーキテクトアソシエイト試験(SAA-C03、以下「SAA」と表記)を受験し、無事合格しましたので、その体験記&情報などをブログに残そうと思います。

なおAWS認定試験の規約上、具体的な試験内容(どんな問題が出た、など)は記載できませんので、ご了承ください。

そもそも、受験の動機は?

- 会社での2022年度の下期目標として「AWS SAA試験合格」を掲げていたが、業務がめちゃくちゃ忙しい&YAPC::Kyoto 2023などの準備もあり、全然時間が取れなかった

- AWS Summit会場には「認定者専用ブース」という、何かしらのAWS認定資格を持っている人しか入れないブースがあり、今年こそはそこに入りたい!と思ったため。

- なお結論から言うと、めっちゃ人が多くてほとんど入れませんでした...

- ちなみにこのブースには、机&椅子(充電用コンセント込み)や、ちょっとしたお菓子なんかが置いてあります

- 上記の理由&「1か月で取得」みたいなブログ&動画もあり、「いっちょ自分もやってみるか」と思ったので

勉強期間は?

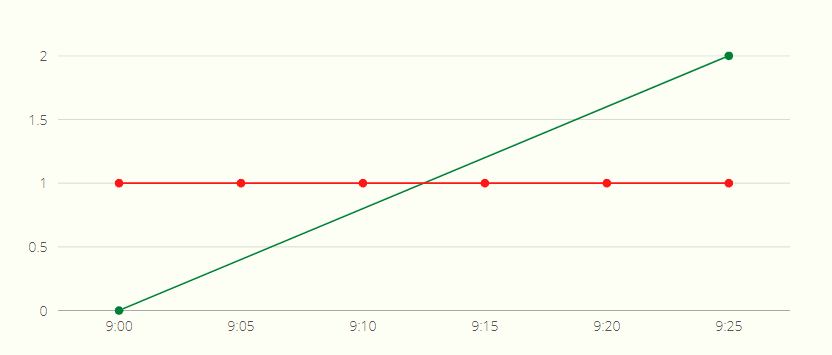

21日(3/24申し込み、3/25~4/16勉強期間、4/17試験)

勉強時間は?

一日平均3~4時間くらい(休日はさらに+1~2時間くらいしたかも)

勉強教材は?

- 問題集

- 動画・サイト

- AWSの認定資格「SAA」を1カ月で取得した私が勉強法を教えます #saa1month - YouTube

- クラスメソッドのYuiさんの動画。SAAや勉強法の概要が分かります。

- AWS ソリューションアーキテクト アソシエイト試験 対策動画 - YouTube

- SAA出題範囲のサービスについて、大まかな概要がつかめる。

- 一通りさらっと概要をつかみたい場合におすすめ

- AWS公式サイト

- 各種ブログ(主にクラスメソッドさん、サーバーワークスさん)

- AWSの認定資格「SAA」を1カ月で取得した私が勉強法を教えます #saa1month - YouTube

ちなみに動画・ブログなどを参照する場合、必ず「SAA-C03版対応かどうか」をチェックしてください。

旧版であるSAA-C02版と比べ、SAA-C03版は試験範囲&試験の難易度が大きく変わり難しくなっているため、要注意です。(SAA-C02の内容が全く役に立たない訳ではないです)

勉強方法は?

自分は期間が短かったのもあり、模擬試験ベースで下記の勉強方法でした。

- 公式やUdemyの模擬試験を解く

- 解説を読む&わからない言葉を調べる

- 1回目は解説を読んだ上で、正解・不正解に関わらず、分からないことはネットで調べました。

- 2回目は時間もなかったので、不正解だった問題のみ、分からないことをネットで調べました。

なお最終的にAWS公式やUdemyの模擬試験を2周しましたが、もっと時間をかけるべきだったと思います。

また、最終的に上記模擬試験で75%~80%(できればそれ以上)が取れるくらいが目安ではないかなと思います。(もちろん、あくまで目安です。模擬試験で50%前後の合格率しかなかったけど、本試験は合格だったという人もいるので、あきらめないことが肝心です)

試験結果は?

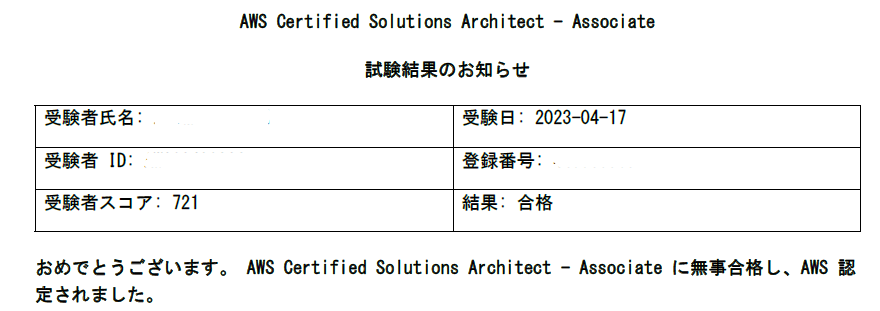

試験結果ですが、下記の通りです。(タイトルで合格したというのはネタバレ済みだと思うので。なお720点以上で合格です。(※1))

試験自体は「多分ギリギリ合格か、ギリギリ不合格かのどっちかだろうなあ」という感想でしたが、まさかここまでギリギリとは思いませんでした。

ちなみに周りからは「最も効率がいい勉強をしたんだね(笑)」とさんざん言われました。

受けてみた感想&アドバイス

- 今回は21日という短期間で運良く合格しましたが、やはりもう少し長い期間を勉強に充てるべきだと思いました。(だいたい2~3か月)

- 今回は動画やドキュメント参照で終わってしまいましたが、可能であればAWSを実際に触ると、より理解が深まります。

- あと模擬試験は3周くらいできると、より理解が深まるかなと思いました

- 模擬試験をそれなりにやれば、試験時間は良い感じ(短過ぎず長すぎず)だと感じました。

- とにかく分からない問題でハマらず、分かる問題から確実に解いていくことが大事

- 分からない問題が多少あっても「どうせ15問は採点対象外なんだから」と割り切る(※2)

- 今まで知らなかったサービス・機能・仕様を試験勉強を通して学ぶことができ、それが非常に大きかったです

- 実際、業務やコミュニティなどの活動にも生かされています

- 実務でAWSを触っている人でも、落ちる可能性は十分にある内容です。

- 業務で触っているからと言って、タカをくくらない方がいいです。

まとめ

これから受験する皆さんも、ぜひ頑張ってください。

それでは、今回はこの辺で。

補足

※1:最低100点~最高1000点。なお72%以上というのが合格の目安ですが、配点が固定というわけではないらしいので、一概に72%正解したから合格...という訳ではないみたいです。(基本情報技術者の午前試験ような感じなのかも)

※2:問題自体は65問だが、採点対象になるのは50問で、残り15問はAWS側が今後の試験の改善・調査などのために設定している問題です。(ただし、どの問題が採点対象か否かというのは分かりません)